Co to jest podpis cyfrowy? Dowiedz się, jak to zabezpieczyć

Opublikowany: 2023-09-07Nadejście rewolucji programowej przyniosło niespotykaną dotąd produktywność i wygodę. Doprowadziło to jednak również do zwiększonego zagrożenia w postaci włamań i naruszeń danych.

Fałszowanie podpisu to jedna z najstarszych form oszustwa opisywana w książce i prawdopodobnie najszybszy sposób, w jaki przestępca może przekonać instytucję prawną lub biznesową, że jest kimś, kim nie jest. Dzięki zabezpieczeniom podpisu cyfrowego w końcu mamy sposób na weryfikację działań online.

Co to jest podpis cyfrowy?

Podpis cyfrowy to technika kryptograficzna stosowana do weryfikacji autentyczności cyfrowych dokumentów, wiadomości i transakcji. Rozwiązuje problem manipulacji, modyfikacji i podszywania się pod inne osoby. Bezpieczeństwo podpisu cyfrowego jest utrzymywane dzięki kryptografii asymetrycznej.

Na pierwszy rzut oka wydaje się, że przejście od tradycyjnego podpisu pisemnego do oprogramowania do podpisu elektronicznego do celów prowadzenia działalności gospodarczej sprawiło, że ta złośliwa imitacja stała się łatwiejsza niż kiedykolwiek. W końcu fizyczny kunszt tworzenia podpisu został zastąpiony prostymi pociągnięciami rysika i obrazami.

Na szczęście kwestia ta jest w centrum uwagi ekspertów IT i firm produkujących oprogramowanie do podpisu elektronicznego. Ochrona tożsamości i danych jest zdecydowanie jednym z najważniejszych elementów ich modeli biznesowych.

Mimo to nie wszystkie rozwiązania programowe są sobie równe, dlatego dobrze będzie, jeśli zrozumiesz, jakie środki bezpieczeństwa są niezbędne do ochrony Twojej firmy i klientów.

Jak działa podpis cyfrowy

U podstaw wszystkich tych form bezpieczeństwa danych leży podpis cyfrowy. Podpis cyfrowy różni się od zwykłego podpisu elektronicznego tym, że nie jest reprezentacją „formalnego” podpisu fizycznego i nie jest używany do notarialnego poświadczania umów biznesowych i prawnych.

Zamiast tego podpis cyfrowy jest narzędziem bezpieczeństwa składającym się ze złożonego algorytmu matematycznego służącego do weryfikacji autentyczności i ważności wiadomości przesyłanej przez Internet.

Oprogramowanie do podpisu elektronicznego wykorzystuje podpisy cyfrowe w celu zapewnienia użytkownikom większego bezpieczeństwa. Podstawową funkcją tego procesu jest dostarczenie dwóch zestawów cyfrowych „kluczy” do dokumentu przy użyciu tak zwanego systemu infrastruktury klucza publicznego (PKI).

Pierwszy klucz to klucz publiczny, który posiada nadawca dokumentu, natomiast drugi to klucz prywatny, który jest generowany w wyniku samego podpisania dokumentu.

Kiedy notarialnie poświadczony dokument zostanie zwrócony pierwotnemu podmiotowi, wbudowany algorytm kryptograficzny porówna dwa klucze. Jeżeli klucz prywatny przesłany przez osobę podpisującą nie jest zgodny z kluczem publicznym posiadanym przez odbiorcę, dokument pozostanie zamknięty.

Ten prosty proces szyfrowania jest jednak niezwykle skutecznym sposobem zapewnienia bezpieczeństwa podpisu elektronicznego oraz tego, że zapisy zawartych transakcji i umów są dokładne i odzwierciedlają faktyczny stan rzeczy firmy lub innego podmiotu prawnego.

Rodzaje podpisów cyfrowych

Chociaż standardowy system PKI jest na ogół więcej niż wystarczający dla większości firm, niektóre organizacje pracują z niezwykle wrażliwymi danymi i potrzebują dodatkowych warstw ochrony w przypadku umów, którymi się zajmują.

Certyfikowane podpisy

Podpisy certyfikowane przypominają typowe podpisy elektroniczne, ponieważ służą do notarialnego poświadczania dokumentów prawnych i biznesowych. Obejmują one jednak również dodatkowy poziom bezpieczeństwa i pewności w postaci certyfikatu cyfrowego.

Certyfikaty te są wydawane przez stronę trzecią znaną jako urząd certyfikacji (CA) i pomagają odbiorcy zweryfikować pochodzenie i autentyczność danego dokumentu.

Podpisy zatwierdzające

Podpisy zatwierdzające działają nieco inaczej niż inne formy podpisów elektronicznych.

Tak naprawdę nie są to rzeczy, które ostateczny odbiorca miał w ogóle zamiar podpisywać. Ich funkcją jest raczej sygnalizowanie, że dany dokument został zatwierdzony przez konkretną osobę lub podmiot, aby zapobiec niepotrzebnej korespondencji i zoptymalizować przepływ pracy i procesy biurokratyczne.

Niewidzialne podpisy

Ta forma podpisu cyfrowego umożliwia nadawcy przesłanie rodzaju dokumentu, w przypadku którego wizualna reprezentacja podpisu może nie być odpowiednia, przy jednoczesnym sprawdzeniu, czy został on zatwierdzony przez właściwą osobę (w przypadku podpisu zatwierdzającego) i/lub potwierdzona jego autentyczność.

O wyborze pomiędzy dostarczeniem widocznego lub niewidocznego podpisu cyfrowego zazwyczaj decydują konkretne zasady firmy oraz ilość informacji, które chcesz przekazać osobie podpisującej.

Klasy podpisów cyfrowych

Oprócz różnych typów podpisów cyfrowych istnieją również określone poziomy bezpieczeństwa cyfrowego, uszeregowane od najmniej do najbezpieczniejszego. Obecność określonych zabezpieczeń może mieć wpływ na ranking konkretnego rozwiązania i jest powiązana z ogólnym procesem certyfikacji podpisu omówionym powyżej.

Klasa I

Pierwszy poziom podpisów cyfrowych, certyfikaty podpisów klasy I, zapewnia podstawowy poziom bezpieczeństwa i zazwyczaj są sprawdzane wyłącznie na podstawie identyfikatora e-mail i nazwy użytkownika. Z tego powodu powiązane z tym podpisy nie obowiązują w przypadku dokumentów prawnych ani większości umów biznesowych.

Klasa II

Druga klasa podpisów cyfrowych jest często używana do zabezpieczania podatków i innych dokumentów i rejestrów finansowych, gdzie ryzyko i ogólne obawy dotyczące bezpieczeństwa są niskie lub umiarkowane.

Podpisy klasy II działają poprzez porównanie tożsamości osoby podpisującej z bezpieczną bazą danych, co pomaga kontrolować, kto ma dostęp do jakich konkretnych informacji.

Klasa III

Trzeci i ostatni poziom bezpieczeństwa podpisu cyfrowego ma formę „punktów kontrolnych” online, które wymagają od organizacji lub osoby przedstawienia określonego dokumentu tożsamości, takiego jak prawo jazdy, zanim będą mogły podpisać daną umowę lub dokument .

Ten rodzaj zabezpieczenia podpisu jest stosowany w takich sprawach, jak pisma sądowe, bilety elektroniczne i inne obszary, w których wymagany jest wysoki poziom bezpieczeństwa.

Funkcje zabezpieczeń podpisu cyfrowego

Chociaż te ogólne koncepcje z pewnością zwrócą się wielokrotnie w trakcie Twojej kariery, czasami wystarczy ocenić konkretny element oprogramowania do podpisu elektronicznego w oparciu o szczegółowe specyfikacje.

Poniżej znajduje się lista różnych funkcji związanych z bezpieczeństwem dokumentów i podpisów, które mają pomóc w wyszukiwaniu i znajdowaniu sposobów zapewnienia integralności danych.

PIN-y, hasła i kody

Ta pierwsza funkcja jest zdecydowanie najbardziej podstawowa i prosta; jednakże jego niemal wszechobecność świadczy o tym, jak skuteczny jest jako podstawowy poziom bezpieczeństwa, a sam w sobie jest zwodniczo złożony.

Używając dokumentu chronionego hasłem wysłanym przez właściciela dokumentu, możesz pomóc podpisującemu upewnić się, że to, co podpisuje, jest autentyczne, jednocześnie zapobiegając niepożądanemu manipulowaniu dokumentem.

Bezpieczeństwo w chmurze

Ponieważ większość, jeśli nie całość, oprogramowania do podpisu cyfrowego jest dostarczana w modelu Software as a Service (SaaS), bardzo ważne jest, aby upewnić się, że wiesz, na co zwrócić uwagę, jeśli chodzi o protokoły bezpieczeństwa, które będą wdrażane zdalnie w celu chroń swoje umowy prawne i biznesowe przez samego dostawcę.

Zrozumienie przeszłych naruszeń bezpieczeństwa, utraty danych i innych zagrożeń ma kluczowe znaczenie, jeśli chcesz dokonać najlepszego możliwego wyboru dla swojej organizacji. Można to zrobić na kilka sposobów.

Po pierwsze, chcesz się upewnić, że dany dostawca korzysta z silnej infrastruktury chmurowej, zwykle poprzez współpracę z dostawcami usług, takimi jak Microsoft Azure lub IBM SoftLayer. Zaletą tego jest to, że zapewnia to, że podstawowa infrastruktura bezpieczeństwa dostawcy spełnia różne wymagania regulacyjne dotyczące najwyższej klasy bezpieczeństwa cyfrowego.

Następny element układanki polega na zrozumieniu sposobu, w jaki dostawca oprogramowania podchodzi do szyfrowania danych. W tym celu należy zrozumieć dwa kluczowe terminy:

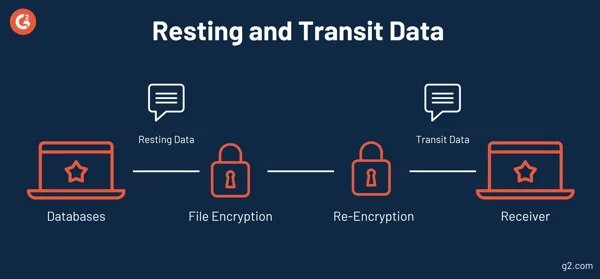

- Dane w spoczynku: dane przechowywane na serwerze w chmurze lub na dysku twardym, do których program nie ma obecnie dostępu.

- Przesyłanie danych : Przesyłanie danych oznacza przepływ danych pomiędzy serwerami i aplikacjami.

Aby zapewnić naprawdę kompleksowe bezpieczeństwo w chmurze, musisz upewnić się, że rozważany dostawca oferuje silne szyfrowanie danych zarówno w fazie spoczynku, jak i przesyłania w cyklu życia danych. Pomoże to chronić aktualne transakcje i umowy, a także zapewni bezpieczeństwo zapisów i dokumentacji.

Uwierzytelnianie użytkownika

Innym sposobem na szybkie i skuteczne zapewnienie dodatkowego poziomu bezpieczeństwa dokumentów i umów jest wdrożenie funkcji ułatwiających weryfikację tożsamości docelowej osoby podpisującej.

Funkcje te obejmują narzędzia do uwierzytelniania podpisującego przed złożeniem przez niego podpisu elektronicznego, a także metodę powiązania tego uwierzytelnienia z ogólnym zapisem podpisu elektronicznego.

W idealnym przypadku rozwiązanie wykorzystujące dobry zestaw protokołów uwierzytelniania użytkownika umożliwi wiele metod uwierzytelniania, takich jak zdalna autoryzacja identyfikatora i hasła, weryfikacja adresu e-mail lub przesyłanie dokumentów, takich jak prawo jazdy lub inna oficjalna dokumentacja rządowa.

Znacznik czasowy

Znaczki czasu są zwykle kojarzone z podpisami certyfikowanymi jako sposób wizualnego przedstawienia weryfikacji konkretnego dokumentu lub umowy.

Obecność cyfrowo autoryzowanego znacznika czasu wskazuje, że zawartość pliku została w danym momencie sprawdzona przez konkretną osobę lub podmiot i od tego czasu nie uległa zmianie. Znaczki te są pobierane i stosowane za pośrednictwem zautomatyzowanej usługi powiązanej z procesem certyfikacji podpisu cyfrowego.

Wbudowana wersja próbna audytu

Możliwość samodzielnej weryfikacji i archiwizacji podpisu elektronicznego może zapewnić kluczową warstwę bezpieczeństwa dla Twojej firmy.

Proces ten osiąga się, gdy oprogramowanie do podpisu elektronicznego osadza podpis bezpośrednio w samym dokumencie, tworząc samokontrolujący się, przenośny zapis wolny od wpływu oryginalnego dostawcy oprogramowania.

Ogólnym skutkiem tego jest zapewnienie pełnej kontroli nad dokumentami i dokumentami, tak aby zmiana konta u dostawcy nie miała wpływu na możliwość dostępu do rejestrów.

Lista kontrolna zgodności z podpisem elektronicznym

Teraz, gdy już zrozumiałeś funkcje zabezpieczeń potrzebne do ochrony danych, następnym krokiem jest zapewnienie zgodności podpisów elektronicznych z różnymi przepisami regulacyjnymi obowiązującymi w Twojej organizacji lub branży.

Aby podpis elektroniczny mógł funkcjonować jako ważny proces biznesowy, muszą zostać spełnione pewne wymagania prawne.

Są one zawarte w amerykańskiej ustawie o podpisach elektronicznych, która określa status prawny podpisów elektronicznych.

- Zamiar podpisania: Podobnie jak w przypadku tradycyjnego podpisu, odnosi się to do standardowego warunku prawnego, w którym podpis jest ważny tylko wtedy, gdy wszystkie strony zamierzają się podpisać.

- Zgoda na prowadzenie działalności drogą elektroniczną: Aby podpis elektroniczny był prawnie wiążący, wszystkie strony muszą wyrazić zgodę na podpisywanie w formacie cyfrowym.

- Powiązanie podpisu z aktem: Następną częścią zapewnienia zgodności z podpisem elektronicznym jest upewnienie się, że oprogramowanie stosowane do notarialnego poświadczenia umowy prowadzi powiązany zapis odzwierciedlający proces tworzenia podpisu.

- Przechowywanie dokumentacji: Ostatnia część polega na upewnieniu się, że dokumentacja jest kompletna i możliwa do dokładnego odtworzenia za pomocą oprogramowania użytego do ułatwienia składania podpisu.

Proces podpisywania audytów zgodności

Jednym z najważniejszych elementów ograniczania ryzyka dla Twojej organizacji są audyty zgodności.

Są to przeglądy przeprowadzane przez podmioty wewnętrzne i zewnętrzne w celu oceny zgodności firmy z wytycznymi regulacyjnymi i wymogami dotyczącymi jej wielkości, lokalizacji, branży i nie tylko.

W ramach tych audytów firmy są zwykle proszone o szczegółowe sprawozdania dotyczące procesów biznesowych, w tym informacje o tym, kiedy dokument został zmieniony lub kto uzyskał do niego dostęp.

Jeśli chodzi o korzystanie z podpisów elektronicznych w prowadzeniu działalności gospodarczej, należy upewnić się, że podpis zapewniany przez wybrane oprogramowanie jest w stanie zapewnić szczegółowy audyt samego procesu podpisywania. Pokaże to, w jaki sposób klient lub partner biznesowy zakończył interakcję biznesową przez Internet i wypełnił postanowienia własnego audytu biznesowego.

Powiązane: Szukasz więcej informacji na temat zgodności? G2 Track może pomóc Ci upewnić się, że Twoja organizacja jest na bieżąco, gdy nadejdzie czas przeprowadzenia audytu.

Może to nie być konieczne, jeśli Twoja firma nie podlega nadzorowi regulacyjnemu. Jeśli jednak to zrobisz, będziesz chciał mieć pewność, że masz wszystkie podstawy, jeśli chodzi o zgodność.

Podpisano i zabezpieczono

Niezależnie od tego, jaką działalność planujesz prowadzić, obawy związane z bezpieczeństwem podpisów elektronicznych można łatwo zniwelować poprzez ostrożny wybór oprogramowania, które spełnia unikalne wymagania organizacyjne i branżowe Twojego przedsiębiorstwa.

Postępowanie zgodnie z powyższą listą kontrolną zgodności i zrozumienie różnych funkcji zabezpieczeń pozwoli Ci dokładnie zrozumieć, czego potrzebujesz, aby zarządzać wszelkim ryzykiem.

Szukasz więcej informacji na temat ochrony swoich danych? Przewodnik G2 na temat cyberbezpieczeństwa wyposaży Cię w całą wiedzę potrzebną do zapewnienia bezpieczeństwa Twoich informacji.