Czym jest ochrona danych? Jak chronisz dane użytkownika?

Opublikowany: 2023-07-14Podstawą biznesu są dane. Spełnianie potrzeb klientów, dostosowywanie się do nieoczekiwanych zdarzeń i reagowanie na gwałtowne wahania rynku ostatecznie zależą od danych.

Firmy generują ogromne ilości danych z różnych źródeł. Sama ilość i szczegółowość danych generowanych podczas prowadzenia działalności wymaga ciągłej uwagi w zakresie ochrony i konserwacji danych. W końcu dane to coś więcej niż tylko zbiór statycznych rekordów.

Niezależnie od tego, czy jest to małe, czy duże, ochrona danych musi być priorytetem dla każdej firmy. Podczas gdy rozwiązania takie jak oprogramowanie zabezpieczające zorientowane na dane zapewniają, że dane przechowywane w bazie danych są bezpieczne i prawidłowo wykorzystywane, kluczowe znaczenie ma zrozumienie, czym jest ochrona danych, jak działa oraz związane z nią technologie i trendy.

Co to jest ochrona danych?

Ochrona danych to proces zapobiegania uszkodzeniu, naruszeniu lub utracie krytycznych informacji. Skuteczna strategia ochrony danych może pomóc zminimalizować szkody spowodowane naruszeniem bezpieczeństwa lub katastrofą.

Potrzeba ochrony danych rośnie wraz ze wzrostem ilości generowanych i zapisywanych danych w niespotykanym dotąd tempie. Istnieje również minimalna tolerancja na przestoje, które mogą uniemożliwić dostęp do krytycznych informacji.

W rezultacie zapewnienie możliwości szybkiego odzyskania danych po uszkodzeniu lub utracie jest kluczowym aspektem skutecznej strategii ochrony danych. Ochrona danych obejmuje również ochronę danych przed ujawnieniem i zachowanie prywatności danych.

Zasady ochrony danych

Zasady ochrony danych pomagają w zachowaniu danych i zapewnieniu ich dostępności przez cały czas. Obejmuje to przyjęcie elementów zarządzania danymi i dostępnością, tworzenie kopii zapasowych danych operacyjnych oraz przywracanie ciągłości działania po awarii (BCDR).

Poniżej przedstawiono kluczowe zasady zarządzania danymi w zakresie ochrony danych:

- Dostępność danych gwarantuje, że użytkownicy mogą nadal uzyskiwać dostęp do informacji potrzebnych im do prowadzenia działalności i korzystać z nich, nawet jeśli zostaną utracone lub uszkodzone.

- Automatyzacja przesyłania kluczowych danych między pamięcią masową offline i online jest częścią zarządzania cyklem życia danych.

- Wycena, kategoryzacja i ochrona zasobów informacyjnych przed różnymi zagrożeniami, takimi jak przerwy w działaniu infrastruktury, błędy aplikacji i użytkowników, awarie sprzętu, infekcje złośliwym oprogramowaniem i ataki wirusów, są częścią zarządzania cyklem życia informacji.

Przepisy dotyczące ochrony danych

Akty i przepisy dotyczące ochrony danych regulują gromadzenie, przesyłanie i wykorzystywanie określonych typów danych. Imiona i nazwiska, obrazy, adresy e-mail, numery kont, adresy protokołu internetowego (IP) komputerów osobistych oraz informacje biometryczne to tylko kilka przykładów z wielu różnych form informacji, które składają się na dane osobowe.

Różne kraje, jurysdykcje i sektory mają różne przepisy dotyczące ochrony danych i prywatności. W zależności od wykroczenia i instrukcji dostarczonych przez każdy organ prawny i regulacyjny, nieprzestrzeganie przepisów może skutkować utratą reputacji i karami finansowymi.

Przestrzeganie jednego zestawu zasad nie oznacza przestrzegania wszystkich praw. Wszystkie zasady są podatne na zmiany, a każde ustawodawstwo zawiera różne przepisy, które mogą mieć zastosowanie w jednej sytuacji, ale nie w innej. Konsekwentne i akceptowalne wdrażanie zgodności jest wyzwaniem, biorąc pod uwagę tę złożoność.

Godne uwagi przepisy dotyczące ochrony danych

Rządy na całym świecie koncentrują się na przepisach dotyczących bezpieczeństwa danych i prywatności, które mają znaczący wpływ na działanie tych systemów. Poniżej omówiono niektóre ważne akty dotyczące ochrony danych.

RODO Unii Europejskiej

Ogólne rozporządzenie o ochronie danych (RODO) to rozporządzenie UE, które zostało uchwalone w 2016 roku. Daje indywidualnym użytkownikom usług cyfrowych dodatkowe prawa i kontrolę nad danymi osobowymi, które przekazują firmom i innym organizacjom.

Firmy działające w krajach UE lub współpracujące z nimi i nieprzestrzegające tych zasad podlegają wysokim karom w wysokości do 4% ich globalnej sprzedaży lub 20 milionów euro.

Ustawodawstwo Stanów Zjednoczonych dotyczące ochrony danych.

W przeciwieństwie do UE, w Stanach Zjednoczonych brakuje jednego podstawowego prawa ochrony danych. Zamiast tego setki federalnych i stanowych przepisów dotyczących prywatności mają na celu ochronę danych Amerykanów. Poniżej znajduje się kilka ilustracji takich praw.

- Ustawa o Federalnej Komisji Handlu zabrania nieuczciwych praktyk biznesowych i nakazuje firmom ochronę prywatności klientów.

- Przechowywanie, poufność i wykorzystywanie informacji zdrowotnych podlega ustawie o przenośności i odpowiedzialności w ubezpieczeniach zdrowotnych (HIPAA).

- Zgodnie z kalifornijską ustawą o ochronie prywatności konsumentów (CCPA) z 2018 r. Kalifornijczycy mogą starać się usunąć wszelkie dane osobowe, które mają na ich temat firmy, i zrezygnować ze sprzedaży takich informacji.

W kolejnych latach wymagania regulacyjne w USA mogą ulec zmianie, ponieważ ochrona danych staje się coraz ważniejszą kwestią w społeczeństwie, które staje się coraz bardziej cyfrowe.

Australijski CPS 234

W 2019 r. Australia wdrożyła Prudential Standard CPS 234, aby regulować sposób, w jaki firmy finansowe i ubezpieczeniowe chronią swoje bezpieczeństwo informacji przed cyberatakami. Wymaga to również wdrożenia rygorystycznych mechanizmów audytu i raportowania, aby zagwarantować, że systemy pozostaną zgodne.

Znaczenie ochrony danych

Ochrona danych ma kluczowe znaczenie, ponieważ pomaga firmom zapobiegać naruszeniom danych, eksfiltracji, przestojom, szkodom wizerunkowym i stratom finansowym. Organizacje muszą również egzekwować ochronę danych w celu przywrócenia utraconych lub uszkodzonych danych oraz przestrzegać zobowiązań prawnych.

Takie podejście stało się bardziej krytyczne, ponieważ pracownicy stają się bardziej niestabilni i narażeni na niebezpieczeństwo nielegalnego usunięcia danych.

Podczas gdy rozwiązania obiektowej pamięci masowej przechowują wszelkiego rodzaju dane, firmy potrzebują ochrony danych, aby rozwiązać określone problemy z bezpieczeństwem. Chociaż mogą się one różnić w zależności od rodzaju działalności, następujące typowe problemy dotyczą większości firm i można ich uniknąć dzięki ochronie danych.

- Utrata danych wraz z odchodzącymi pracownikami

- Kradzież własności intelektualnej (IP).

- Korupcja danych

Technologie ochrony danych

Ponieważ ochrona danych dotyczy środków bezpieczeństwa, dostępności i administracji, istnieje wiele technologii, które pomagają firmom osiągnąć te cele. Kilka z nich omówiono poniżej.

- Kopie zapasowe na taśmach lub dyskach obejmują urządzenia fizyczne używane przez zespoły ds. bezpieczeństwa do przechowywania lub tworzenia kopii zapasowych zasobów cyfrowych.

- Migawki pamięci mają postać obrazu lub innego punktu odniesienia, reprezentującego dane w określonym czasie.

- Ciągła ochrona danych (CDP) to system, który tworzy kopie zapasowe danych w systemie komputerowym po każdej zmianie.

- Zapory ogniowe to urządzenia monitorujące ruch sieciowy. Zezwalają lub odrzucają ruch w zależności od zestawu standardów bezpieczeństwa.

- Szyfrowanie bezpiecznie przekształca dane do iz zaszyfrowanego tekstu, który ma być przechowywany lub przesyłany między urządzeniami bez narażania surowej zawartości.

- Endpoint Protection to rozwiązanie do ochrony danych, które monitoruje i blokuje zagrożenia na urządzeniach końcowych, takich jak laptopy i smartfony, na brzegu sieci.

- Systemy zapobiegania utracie danych (DLP) identyfikują możliwe wycieki i eksfiltrację. Wymagają one znacznej kategoryzacji danych przez administratorów sieci w celu monitorowania danych przesyłanych przez użytkowników i zarządzania nimi. DLP nie będzie monitorować danych, których korporacja nie sklasyfikowała.

- Zarządzanie ryzykiem wewnętrznym (IRM) to oparte na ryzyku podejście do bezpieczeństwa danych. W przeciwieństwie do tradycyjnych podejść DLP, systemy IRM monitorują wszystkie dane, a nie tylko te, które zostały już oznaczone przez korporację, co czyni je odpowiednią opcją do zarządzania szybko zmieniającą się siłą roboczą. IRM pomaga zespołom ds. bezpieczeństwa w ustalaniu priorytetów danych, które są najważniejsze dla ich konkretnych potrzeb, oraz w szybkim reagowaniu na zagrożenia danych bez ograniczania produktywności pracowników.

Zrozumienie wszystkich dostępnych technologii ochrony danych może pomóc w określeniu, które rozwiązanie jest odpowiednie dla Twojej firmy.

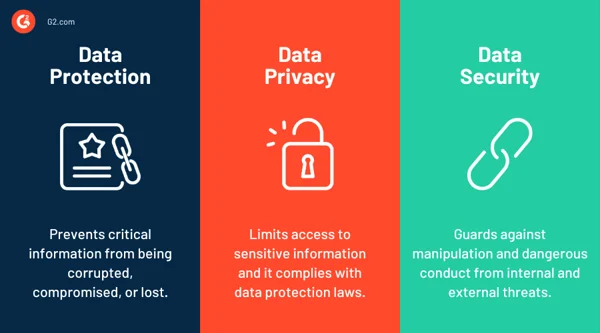

Ochrona danych a prywatność danych a bezpieczeństwo danych

Istnieje kilka istotnych różnic między prywatnością danych, bezpieczeństwem danych i ochroną danych, mimo że terminy te są często używane zamiennie, jak wspomniano poniżej:

- Ochrona danych to zbiór procedur i systemów, które chronią przed wykorzystaniem danych, gwarantują, że są one dostępne dla osób upoważnionych do ich używania oraz promują produktywność pracowników.

- Prywatność danych ogranicza dostęp do poufnych informacji, często danych osobowych, i jest zgodna z przepisami o ochronie danych.

- Bezpieczeństwo danych jest podzbiorem ochrony danych i ochrony przed manipulacją i niebezpiecznym zachowaniem przed zagrożeniami wewnętrznymi i zewnętrznymi.

W szczególności podczas pracy z działami spoza działu bezpieczeństwa rozpoznanie różnic między tymi terminami może pomóc w uniknięciu nieporozumień.

Korzyści z ochrony danych

Bez względu na to, jak duża lub mała jest organizacja, przetwarzanie danych osobowych leży u podstaw wszystkich jej operacji. Poniższa lista uzasadnia korzyści płynące z ochrony danych.

- Zabezpiecza istotne dane, w tym sprawozdania finansowe i działania korporacyjne.

- Poprawia zarówno jakość danych podczas transakcji, jak i zapisywanych danych.

- Jest niezależny od konkretnej technologii i dotyczy wszystkich.

- Zmniejsza się ryzyko strat finansowych.

- Zapobiega kradzieży oprogramowania, dokumentów projektowych lub produktów oraz strategii korporacyjnych przez konkurencyjne firmy.

Wyzwania ochrony danych

Wady ochrony danych podczas wdrażania strategii ochrony danych omówiono poniżej.

- Słabe zasady lub procedury ochrony danych sprawiają, że klienci tracą zaufanie do firm. Z drugiej strony ścisła ochrona danych szkodzi gospodarce cyfrowej, dlatego znalezienie właściwej równowagi jest sprawą nadrzędną.

- Nie ma jednego ogólnoświatowego ustawodawstwa dotyczącego ochrony danych.

- Postęp technologiczny i biznesowy stawia wyzwania i wpływa na ochronę danych. Ochrona danych i zachowania w Internecie stale się zmieniają w powiązaniu ze sobą.

- Utrzymanie zezwoleń i standardów ochrony danych jest kosztowne i czasochłonne.

- Pracownicy wymagają odpowiedniego szkolenia, aby lepiej zrozumieć ochronę danych i jej znaczenie. To nie jest łatwy proces.

- Stosowanie odpowiednich zabezpieczeń organizacyjnych i technicznych ma kluczowe znaczenie dla zapobiegania nieautoryzowanemu lub nielegalnemu przetwarzaniu danych osobowych, co jest trudne.

Trendy w ochronie danych

W miarę jak zmieniają się środowiska komputerowe, na krajobraz ochrony danych wpływa kilka nowych trendów. Oto kilka z nich.

Zmienna siła robocza

Od czasu COVID-19 praca fizyczna staje się coraz bardziej niestabilna, a ludzie często zmieniają pracę. Na wysoką rotację w firmach złożyło się wiele czynników:

- Niska płaca, brak świadczeń lub organizacji pracy

- Obawy przed możliwą recesją

- Częste korzystanie z usług kontrahentów

- Zwolnienia i zamrożenie zatrudnienia

Ze względu na nieprzewidywalny charakter siły roboczej istnieje obecnie większe niebezpieczeństwo, że odchodzący pracownicy mogą zabrać ze sobą dane, celowo lub z poczucia odpowiedzialności za swoją pracę.

Zespoły ds. bezpieczeństwa stały się bardziej krytyczne w tworzeniu nowych metod ochrony danych w odpowiedzi na zwiększone zagrożenie eksfiltracją danych. Działania szkoleniowe są również niezbędne, aby upewnić się, że personel jest świadomy tego, które dane nie są zgodne z prawem do przechowywania, oprócz monitorowania i zarządzania ryzykiem.

Hiperkonwergencja

Infrastruktura hiperkonwergentna łączy pamięć masową, moc obliczeniową i sieć w jeden system. Zamiast zajmować się złożonością rozproszonego sprzętu i zasobów, menedżerowie IT mogą komunikować się w ramach tego paradygmatu za pomocą jednego interfejsu, zwykle za pośrednictwem maszyn wirtualnych (VM).

Z punktu widzenia bezpieczeństwa danych korzyści wynikające z hiperkonwergencji zmniejszają powierzchnię, którą musi kontrolować zespół ds. bezpieczeństwa. Ponadto może zautomatyzować znaczną część złożoności związanej z alokacją zasobów, powielaniem danych i tworzeniem kopii zapasowych.

Ochrona przed oprogramowaniem ransomware

Ransomware to szczególny rodzaj złośliwego oprogramowania, które szyfruje ważne dane, czyniąc je niedostępnymi dla użytkowników. Zwykle żąda zapłaty okupu od ofiary na rzecz atakującego w celu odblokowania danych. Takie zachowanie zmusza ofiarę do wyboru między utratą danych a zapłaceniem znacznego okupu bez gwarancji, że atakujący rozwiąże problem.

Firmy mogą korzystać z rozwiązań zapobiegających ransomware do monitorowania określonych punktów wejścia złośliwego oprogramowania, takich jak kampanie phishingowe. Rozwiązania te mogą również pomóc w izolowaniu zainfekowanych urządzeń, zapobieganiu ruchom poprzecznym i zmniejszaniu powierzchni ataku.

Zero zaufania

Model lub architektura bezpieczeństwa o zerowym zaufaniu wymaga uwierzytelnienia wszystkich użytkowników podczas uzyskiwania dostępu do wewnętrznych aplikacji, danych i serwerów.

W systemie o zerowym zaufaniu zakłada się, że ruch nie pochodzi z zaufanego źródła, w przeciwieństwie do typowej sieci, która opiera się głównie na zaporach ogniowych w celu ochrony odizolowanej sieci.

Organizacje nie ufają już aplikacjom w chmurze i pracownikom zdalnym w bezpiecznej sieci lokalnej, więc paradygmat zerowego zaufania staje się coraz bardziej krytyczny dla nowoczesnej ochrony danych. Inne rodzaje uwierzytelniania, takie jak pojedyncze logowanie (SSO) i kontrola dostępu użytkownika, muszą być używane przez systemy do uwierzytelniania użytkowników i zapobiegania nieautoryzowanemu dostępowi.

Rozwiązania do ochrony danych

Ochrona danych ma kluczowe znaczenie dla organizacji, aby zarządzać ryzykiem, wydłużyć czas działania usług i uniknąć utraty lub nadużycia danych. Aby jednak osiągnąć te cele, wszystkie pliki, wektory i aktywność użytkowników muszą być monitorowane bez zakłócania współpracy i produktywności pracowników.

Rozwiązania bezpieczeństwa zorientowane na dane są wykorzystywane przez firmy do zabezpieczania danych przesyłanych między miejscami, na przykład lokalnie do przechowywania w chmurze, między wieloma aplikacjami lub do stron trzecich. Ponadto technologie te ułatwiają identyfikację, klasyfikację i monitorowanie wrażliwych punktów danych oraz audyty w celu zapewnienia bezpieczeństwa i zgodności.

5 najlepszych platform bezpieczeństwa zorientowanych na dane:

- Egnyte

- Virtru

- Kontrola usługi Google VPC

- Ochrona informacji Microsoft Purview

- Szyfrowanie Sophos SafeGuard

* Powyżej znajduje się 5 największych dostawców usług bezpieczeństwa skoncentrowanych na danych zgodnie z raportem Grid G2 z lata 2023 r.

Chroń, reguluj, przyspieszaj

Dogłębne zrozumienie i egzekwowanie dobrych praktyk w zakresie danych (np. zagwarantowanie, że dane są nie tylko fizycznie chronione, ale także, że użytkownicy rozumieją, w jaki sposób można je wykorzystać) w połączeniu z ochroną, która je wspiera, sprawia, że dane są bardziej wartościowe.

Organizacje każdego dnia wytwarzają kwintyliony bajtów danych. Dlatego ma sens, że zawsze szukają ulepszonych technologii zarządzania danymi. W końcu ochrona danych jest częścią ogólnego zarządzania danymi.

Chcesz lepiej zrozumieć dane? Dowiedz się więcej o danych jako usłudze (DaaS) i o tym, jakie ma to znaczenie dzisiaj!